DASCTF-CBCTF-RE

0x1 re1

第一题侥幸拿了一血,因为官方有给wp,比较简单就不写解题了

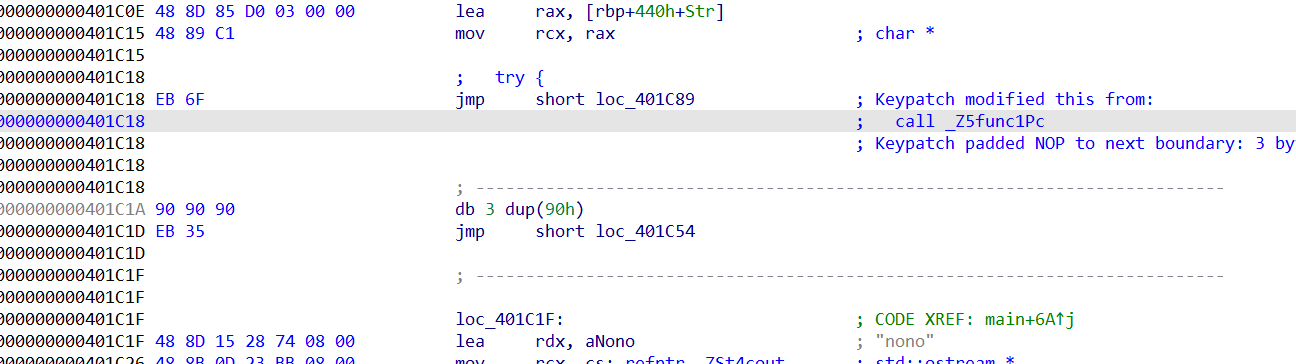

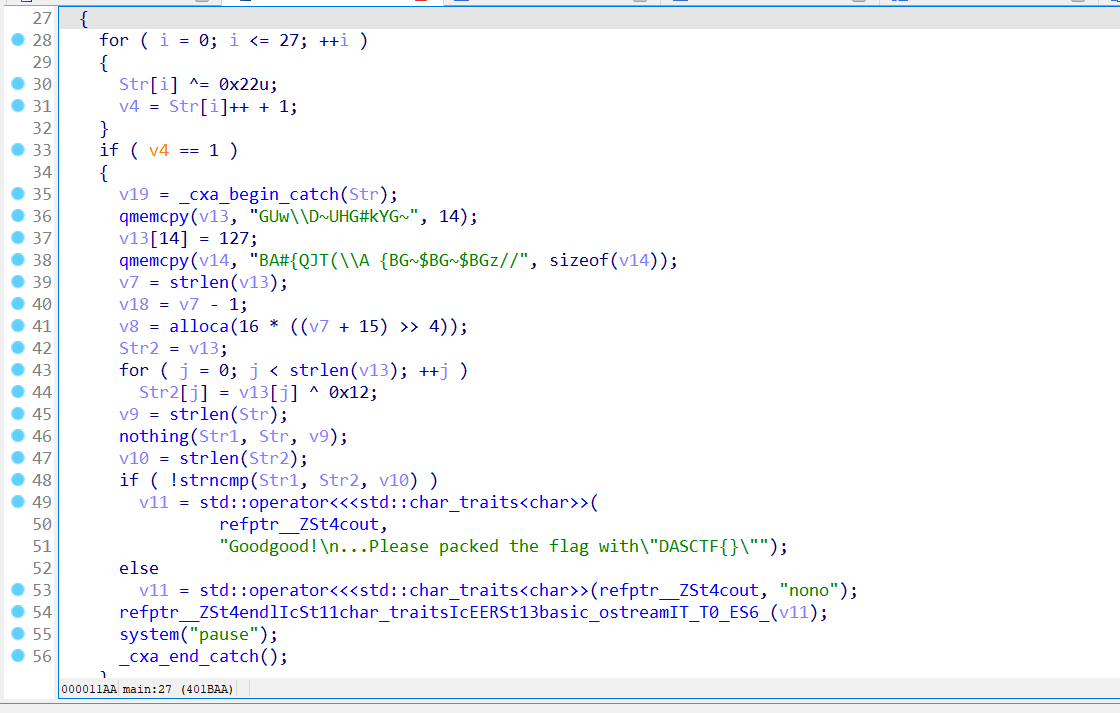

ida可能因为tra catch 认为catch的代码不会运行就没有反编译,这里我把try的位置改成jmp到catch的位置

即可看到反编译的代码,当然直接看汇编也是比较快的算法不是很难

0x2 cbNet

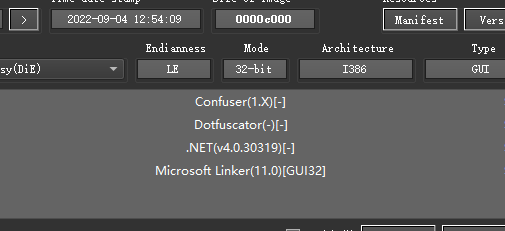

confuser壳和Dotfuscator混淆,这里就不展示工具脱壳,带大家来次手脱,当然不是完全脱好能运行,那是比较麻烦的,只是可以静态看见逻辑

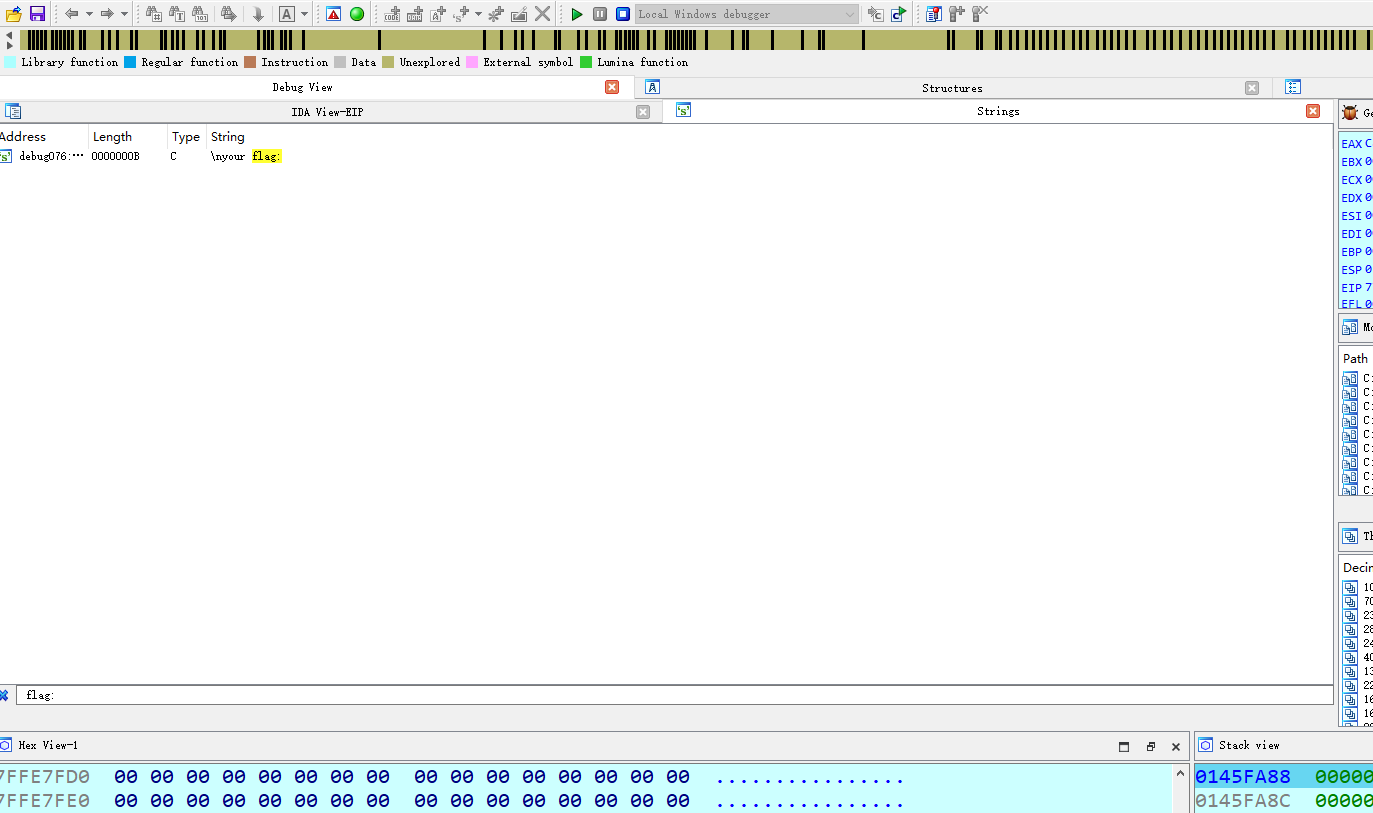

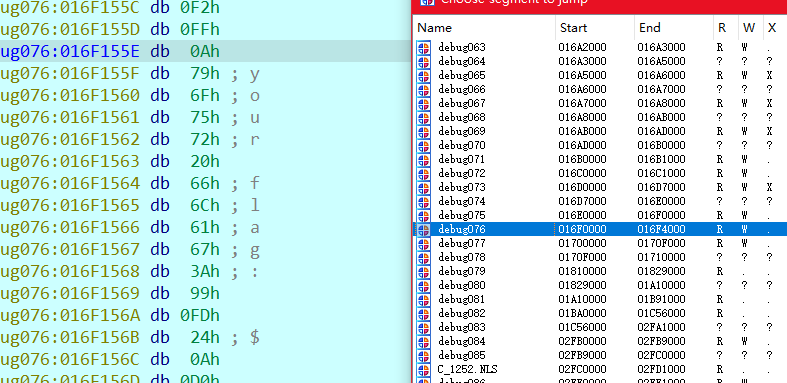

运行起来,用IDA附加程序,然后搜索字符串flag:定位关键位置

然后可以看见在debug076的位置 ctrl+s 看文件开始位置和大小,直接dump下来

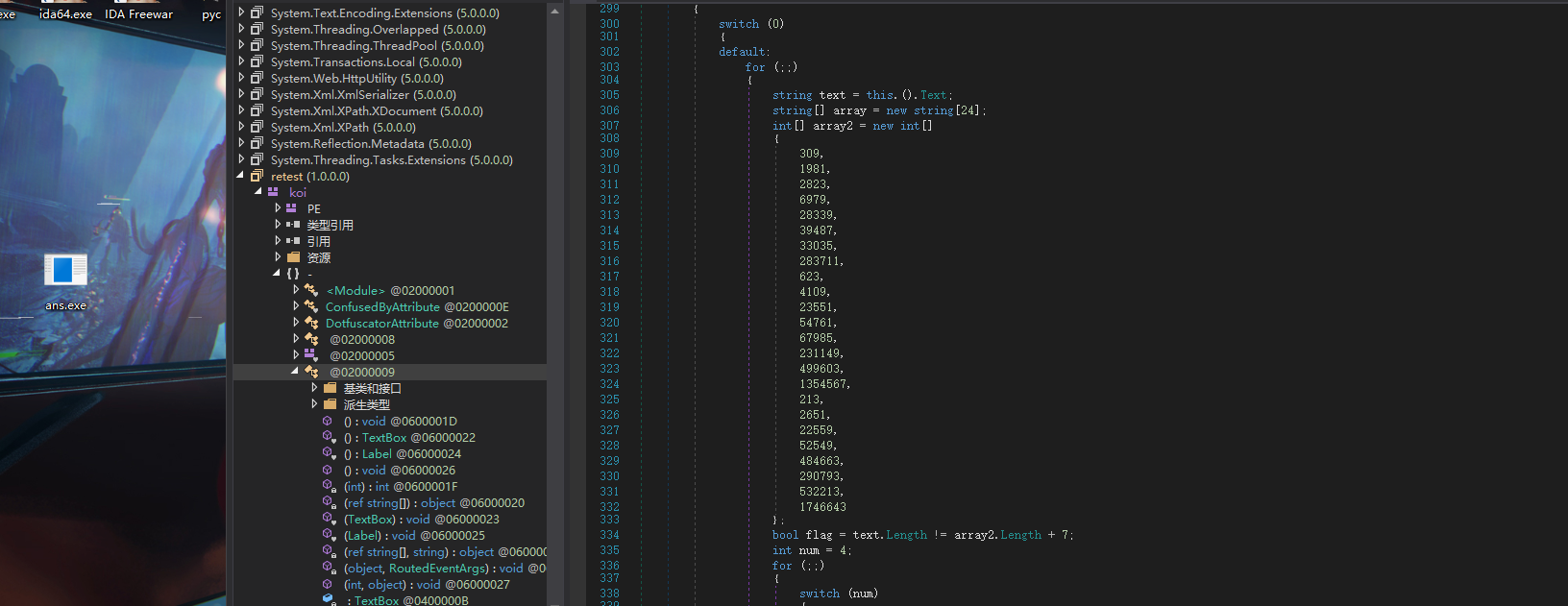

用的dnspy看一下,可以看见主要的逻辑了,字符串混淆和控制流还在

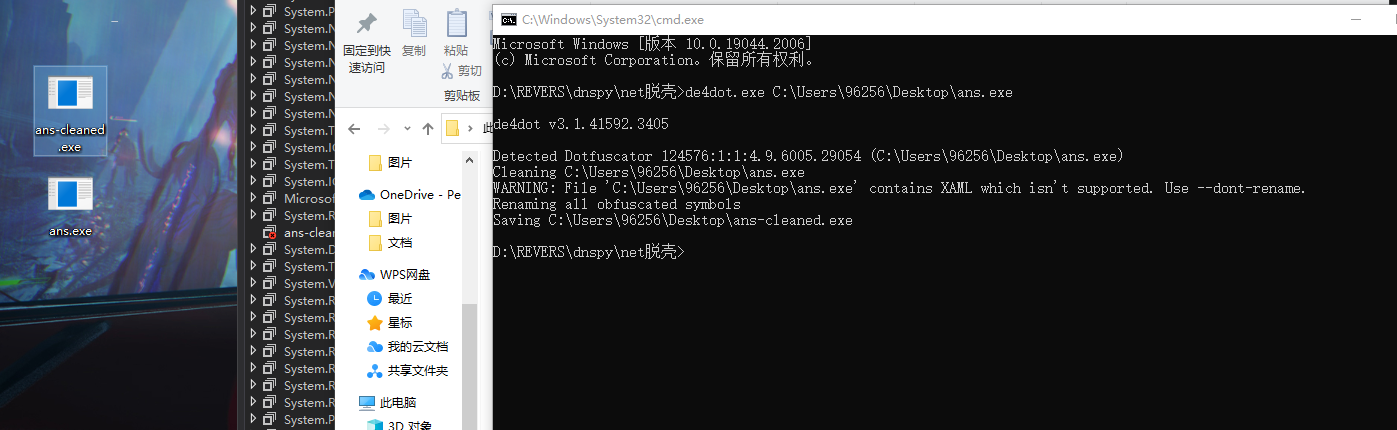

用de4tor工具解混淆

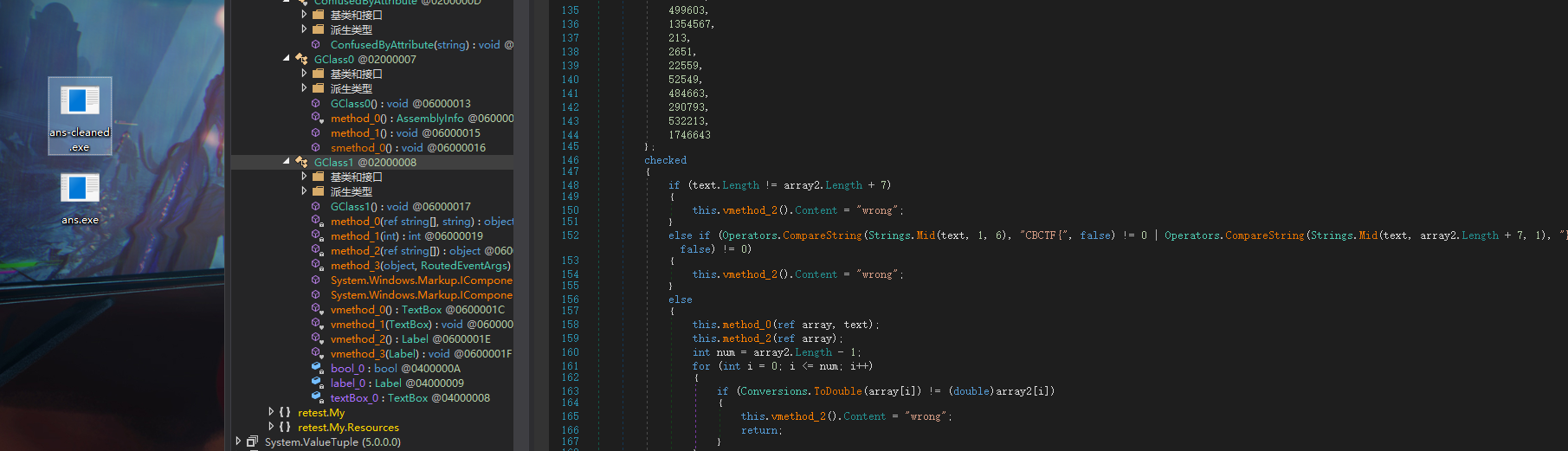

可以看见字符串和控制流都已经去除了

0x3 总结

最后看官方wp,是一个递归爆破然后比对sha256的flag值,大部分逆向手应该都是被算法卡住了,当时想的也是爆破,因为算法是两位进行一次加密,先爆出第1位和第8位,再用第1位往后推到爆破,再比对第8位的时候是不是一样。但是不会写这个爆破脚本..(自写算法密码真是逆向硬伤)