2022网鼎杯-青龙组-RE

re694

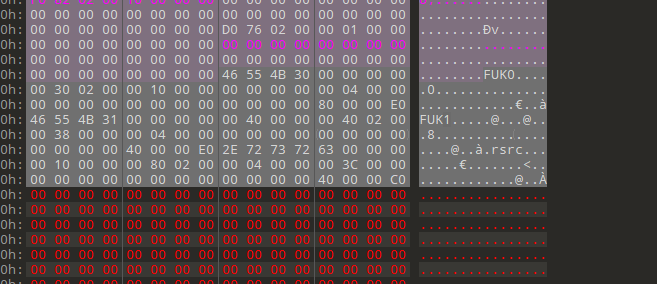

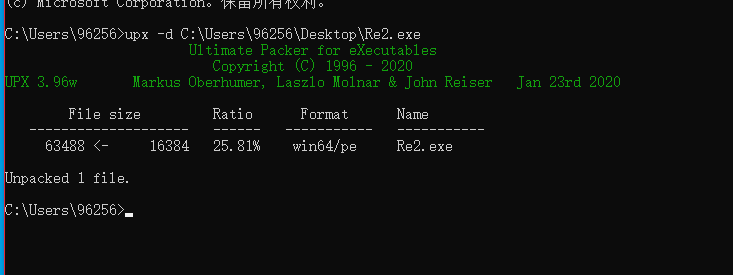

upx特征被改,改回即可

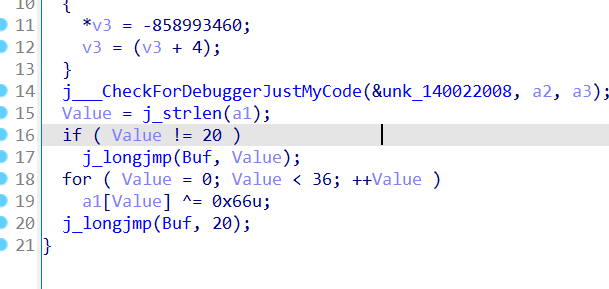

第一处异或

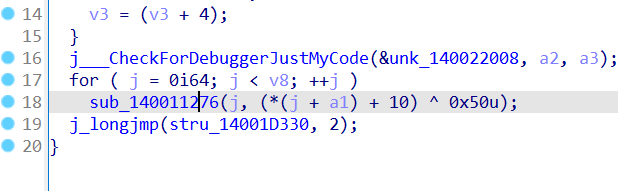

加10再异或0x50

enc=[0x0000004B, 0x00000048, 0x00000079, 0x00000013, 0x00000045, 0x00000030, 0x0000005C, 0x00000049, 0x0000005A, 0x00000079, 0x00000013, 0x00000070, 0x0000006D, 0x00000078, 0x00000013, 0x0000006F, 0x00000048, 0x0000005D, 0x00000064, 0x00000064]

for i in range(len(enc)):

print(chr(((enc[i]^0x50)-10)^0x66),end="")

# why_m0dify_pUx_SheLLre696

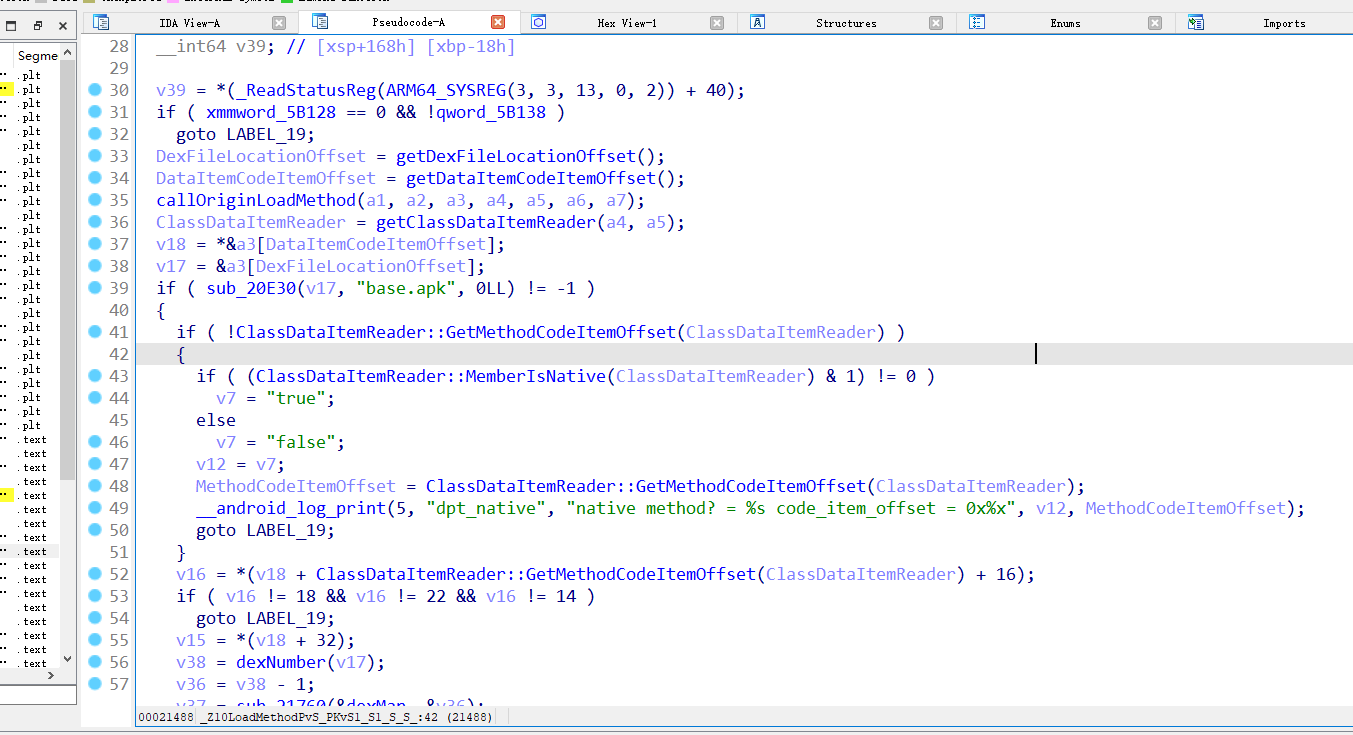

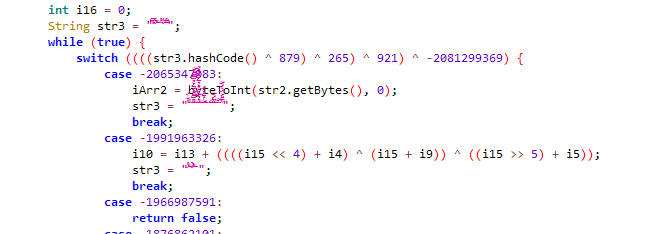

看so可以知道是一个抽取壳,然后我自己的真机运行不了淦

借了同学的手机,可以运行然后脱壳

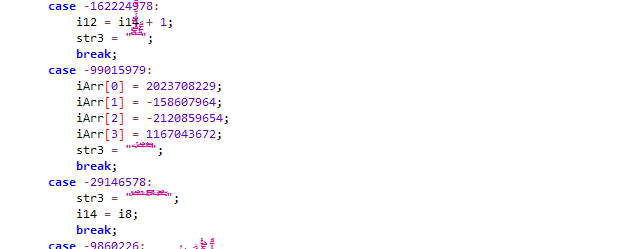

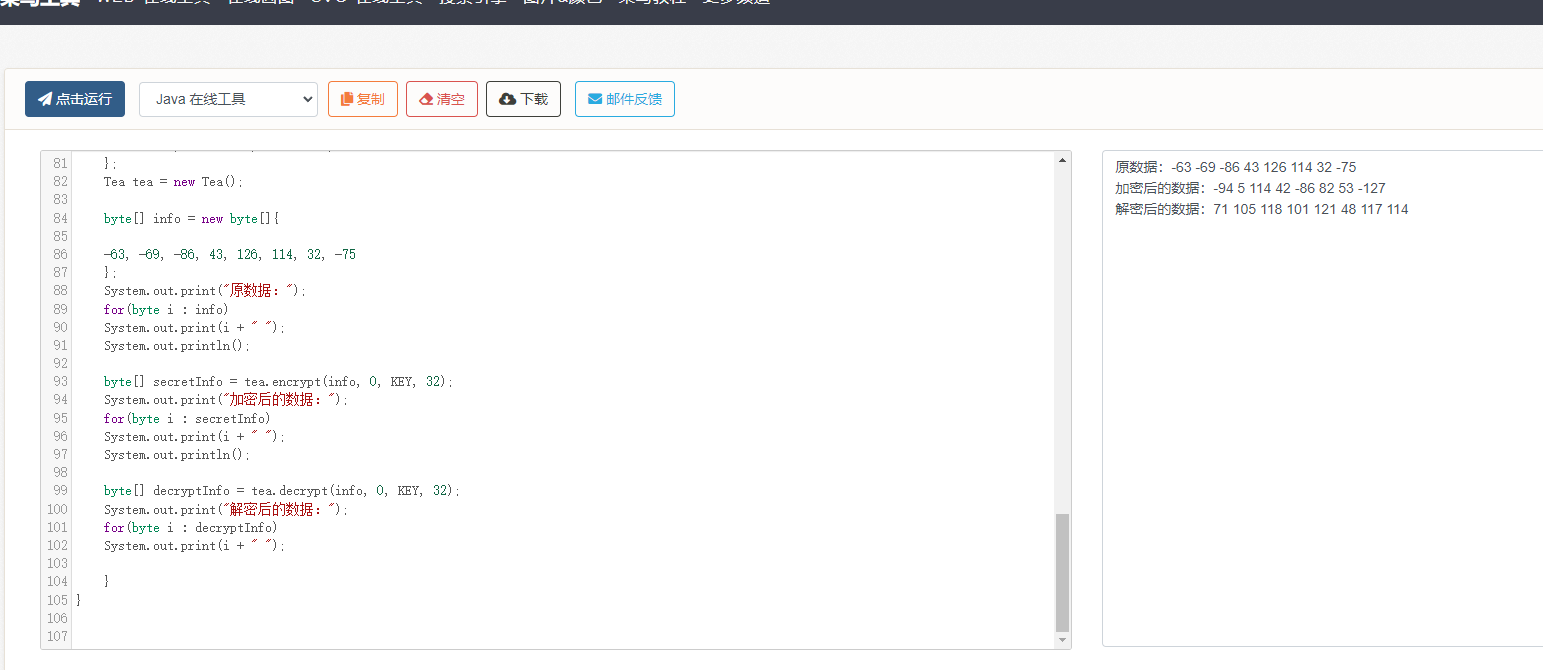

分析可以发现是tea加密无魔改

key

密文,密文前8位加密,后8位为明文

java在线网站跑出来

enc=[71 ,105 ,118 ,101 ,121 ,48 ,117 ,114 ,102, 49, 65, 103, 121, 107, 111, 99]

for i in enc:

print(chr(i),end="")

# Givey0urf1Agykoc

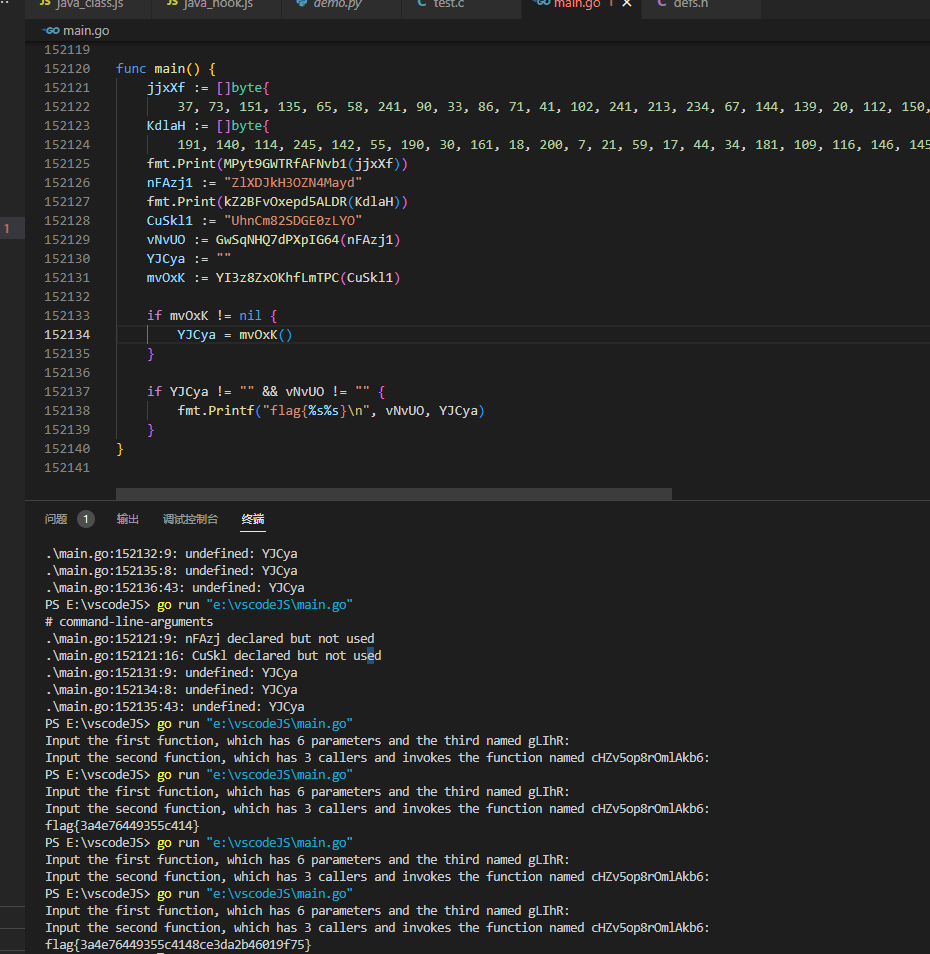

re693

通过提示分别找到两个函数,放进去直接跑即可

fmt.Print(MPyt9GWTRfAFNvb1(jjxXf))

nFAzj1 := "ZlXDJkH3OZN4Mayd"

fmt.Print(kZ2BFvOxepd5ALDR(KdlaH))

CuSkl1 := "UhnCm82SDGE0zLYO"

vNvUO := GwSqNHQ7dPXpIG64(nFAzj1)

YJCya := ""

mvOxK := YI3z8ZxOKhfLmTPC(CuSkl1)

if mvOxK != nil {

YJCya = mvOxK()

}

if YJCya != "" && vNvUO != "" {

fmt.Printf("flag{%s%s}\n", vNvUO, YJCya)

}

}

flag{3a4e76449355c4148ce3da2b46019f75}